- Die Datenschutz-Grundverordnung – DSGVO

- Personenbezogene Daten in der Pflege – Gesundheitsdaten

- Datenschutzrecht: Allgemeine Vorschriften

- Datenschutzrecht: Welche besonderen Datenschutzgesetze gelten in Pflege und Medizin?

- DSGVO – Voraussetzungen zur Einwilligung

- DSGVO – Voraussetzungen zum Widerspruch

- Recht auf Löschung personenbezogener Daten – „Vergessenwerden“

- DSGVO – Das Recht auf Auskunft

- Verschwiegenheitspflicht in Pflege und Medizin

- Umsetzung des Datenschutzes: Tipps für Einrichtungsleitungen

- Wer darf Datenschutzbeauftragter sein?

- Was sind die Aufgaben von Datenschutzbeauftragten?

- Umsetzung des Datenschutzes: Tipps für Mitarbeiter

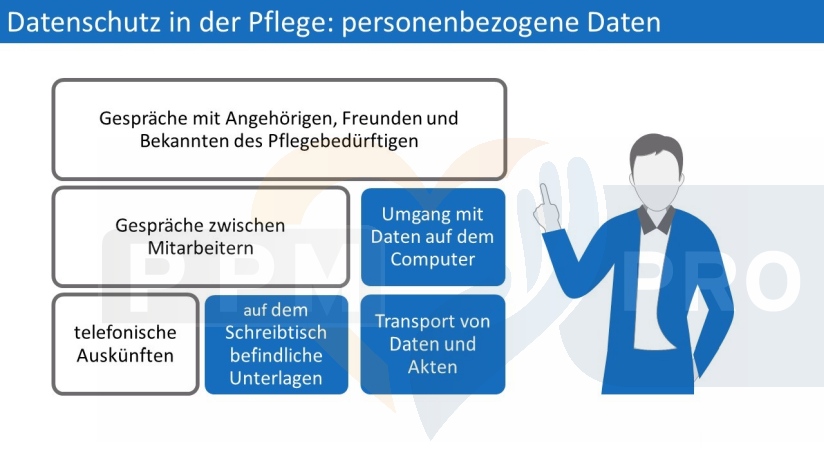

- Datenschutz bei Gesprächen zwischen Mitarbeitern

- Datenschutz bei (telefonischen) Gesprächen mit Angehörigen, Freunden und Bekannten

- Datenschutz auf dem Computer

- Datenschutz auf Metaplanwänden, Whiteboards & Co.

- Datenschutz beim Transport von Daten – Ambulanter Pflegedienst

- Fazit

In der stationären Pflege ist der Umgang mit sensiblen und damit schützenswerten Daten an der Tagesordnung. Pflegeeinrichtungen sind keine geschlossenen Systeme. Sie arbeiten eng mit Angehörigen, Dienstleistern, Ärzten, Krankenhäusern und Laboren zusammen.

Dasselbe gilt für ambulante Pflegedienste und den medizinischen Bereich. Daten müssen zwischen allen an der Pflege und Betreuung Beteiligten ausgetauscht werden. Aus diesem Grund ergeben sich in den Bereichen Pflege und Medizin Herausforderungen im Datenschutzrecht.

Die Datenschutz-Grundverordnung – DSGVO

Am 28. Mai 2018 ist die Datenschutz-Grundverordnung (kurz „DSGVO“) europaweit in Kraft getreten. Bis zu diesem Stichtag mussten europäische Staaten ihr nationales Recht an die Datenschutz-Grundverordnung anpassen.

Die DSGVO stellt eine gesetzliche Verordnung der Europäischen Union dar. Mit den Regeln der DSGVO wurde die Erhebung, Verarbeitung, Nutzung und Speicherung von personenbezogenen Daten EU-weit vereinheitlicht.

Die Datenschutz-Grundverordnung gilt für private und öffentliche Datenverarbeitende und betrifft damit ebenso die Bereich Pflege und Medizin.

Was steckt hinter den Datenschutz-Anpassungen?

Die Datenschutz-Grundverordnung wälzt das bisherige Datenschutzrecht nicht gänzlich um, weist aber erhebliche gesetzliche Änderungen auf.

Ziele und Zweck der neuen Grundverordnung sind

- der Schutz personenbezogener Daten natürlicher Personen (Art. 1 Abs. 2 DSGVO) und

- der freie Datenverkehr innerhalb des EU-Binnenmarktes (Art. 1 Abs. 3 DSGVO).

Die Datenschutz-Grundverordnung ersetzt die Richtlinie 95/46EG aus dem Jahr 1995.

Die Erhebung, Verarbeitung, Nutzung und Speicherung personenbezogener Daten darf ausschließlich nach den Grundsätzen

- Treu und Glauben,

- Transparenz,

- Zweckbindung

- Datenminimierung,

- Rechtmäßigkeit,

- Speicherbegrenzung

- Vertraulichkeit und Integrität sowie

- Rechenschaftspflicht

erfolgen. Das regeln die gesetzlichen Vorschriften in Art. 5 DSGVO.

In welchem Verhältnis stehen DSGVO und das neue Bundesdatenschutzgesetz (BDSG)?

Die DSGVO hat Vorrang vor dem nationalen Recht und die Regeln sind unmittelbar anwendbar.

Das neue Bundesdatenschutzgesetz (BDSG-neu) regelt in § 1 Abs. 5, dass die eigenen Vorschriften keine Anwendung finden, wenn Regelungen seitens der DSGVO bestehen.

Beispiel:

Die DSGVO kann auf EU-Ebene Bußgeldvorschriften machen. Für Strafvorschriften, die in § 42 BDSG-neu verankert sind, hat sie keine Kompetenz.

Das heißt, das neue Bundesdatenschutzgesetz (BDSG-neu) enthält Bestimmungen, die von der DSGVO ausgelassen oder bewusst offengehalten werden. Das neue Bundesdatenschutzgesetz stellt somit lediglich eine Ergänzung und Konkretisierung der DSGVO dar.

Durch diese Handhabung von DSGVO und BDSG-neu lassen sich Konflikte vermeiden, wenn in Zukunft weitere Änderungen an der DSGVO vorgenommen werden.

DSGVO – Das „berechtigte Interesse“

Im Zuge der DSGVO wurde eine neue Rechtsgrundlage zur Datenverarbeitung geschaffen, welche in Art. 6 Abs. 1. lit. f. DSGVO verankert ist. Laut dieser Rechtsgrundlage ist die Verarbeitung von personenbezogenen Daten erlaubt, wenn der Verantwortliche ein „berechtigtes Interesse“ an der Verarbeitung hat.

Der Begriff „Interesse“ ist ein unbestimmter Rechtsbegriff und weit gefasst. Mit Interesse können rechtliche, ideelle, wirtschaftliche oder tatsächliche Interessen gemeint sein. Der Zusatz „berechtigt“ schränkt den Begriff des Interesses ein. Damit sind ausschließlich solche Interessen geschützt, die nicht strafrechtlichen oder anderen Verboten unterliegen. Eine weitere Eingrenzung des Begriffs wird im Rahmen der Rechtsordnung nicht vorgenommen.

Damit ein berechtigtes Interesse vorliegt, müssen drei Voraussetzungen erfüllt sein:

- Der für die Verarbeitung der personenbezogenen Daten Verantwortliche oder ein Dritter haben ein berechtigtes Interesse an der Verarbeitung.

- Zur Wahrung des berechtigten Interesses ist die Datenverarbeitung erforderlich.

- Die Grundrechte, Grundfreiheiten und Interessen von Betroffenen überwiegen nicht.

Ein berechtigtes Interesse besteht, wenn eine entsprechende Beziehung zwischen dem Verantwortlichen und dem Betroffenen vorliegt. Das gilt zum Beispiel dann, wenn ein Pflegebedürftiger in den Diensten einer Pflegeeinrichtung steht.

Personenbezogene Daten in der Pflege – Gesundheitsdaten

Im Pflegealltag erfahren Mitarbeiter persönliche Dinge über Bewohner. Dieses Wissen bildet die Voraussetzung, um die Pflege kompetent zu gewährleisten. Zu den sensiblen personenbezogenen Daten gehören zum Beispiel Gesundheitsdaten, wie

- Medizinische Diagnosen,

- Arztbriefe,

- der dokumentierte Pflegeprozess im Rahmen der Pflegedokumentation und

- die psychische und physische Gesundheitslage.

Weitere Beispiele für personenbezogene Daten von Bewohnern sind:

- Name und Anschrift

- Geburtsdatum

- Krankenkasse, Versichertennummer

- Sozialversicherungsnummer

- Konfession

- Diagnosen, Pflegesituation und Pflegestufe

- Selbstzahler

- Die finanzielle Situation

Informationen von Angehörigen unterliegen ebenfalls dem Datenschutz. Dazu gehören zum Beispiel:

- Name und Anschrift, Telefonnummer

- Verwandtschaftsverhältnis

- Vollmachten

Informationen über Mitarbeiter dürfen ebenfalls nicht weitergegeben werden, zum Beispiel:

- Name, Anschrift und Telefonnummer

- Gehalt

- Steuerklasse

- Konfession

- Bankverbindung

Grundsätzlich zählen zu den personenbezogenen Daten alle Daten, die dazu genutzt werden können, um eine bestimmte Person zu identifizieren.

Datenschutzrecht: Allgemeine Vorschriften

Der Schutz der Daten ist durch zahlreiche Gesetze und Vorschriften reglementiert. Welche Regelungen gelten hängt davon ab, wie die Pflegeeinrichtung rechtlich aufgestellt ist:

- Ist der Träger öffentlich-rechtlich (zum Beispiel Stadt, Gemeinde, Landkreis), gilt die europäische Datenschutz-Grundverordnung.

- Ist der Träger privat-rechtlich (zum Beispiel im Fall einer GmbH), gilt die EU Datenschutz-Grundverordnung in Verbindung mit dem Bundesdatenschutzgesetz.

- Bei einem kirchlichen bzw. diakonischen Träger gilt für evangelische Einrichtungen das Kirchengesetz über den Datenschutz der evangelischen Kirche. Einrichtungen der katholischen Kirche stützen sich auf die Anordnung über den kirchlichen Datenschutz.

Unabhängig vom Träger sind von den Verantwortlichen zusätzlich besondere Datenschutzgesetze zu beachten.

Datenschutzrecht: Welche besonderen Datenschutzgesetze gelten in Pflege und Medizin?

Der Gesetzgeber will den sorgfältigen Umgang mit personenbezogenen Daten, wie Gesundheitsdaten, sicherstellen. Der Schutz dieser Daten ist in § 35 SGB I geregelt.

Im Pflegealltag ist es an der Tagesordnung, dass Daten an die Pflege- und Krankenversicherung übermittelt werden. Zu diesem Zweck gelten für die Verantwortlichen besondere Richtlinien zur Verwendung der Daten:

- Im Bereich Pflegeversicherung: §§ 104 ff. des Elften Buches Sozialgesetzbuch (SGB XI)

- Im Bereich der Krankenversicherung: §§ 294 ff. des Fünften Buches Sozialgesetzbuch (SGB V)

Das baden-württembergische Wohn-, Teilhabe- und Pflegegesetz regelt die Mitteilungspflichten gegenüber Heimaufsichten, die Anonymisierung von Heimbegehungsberichten und die Aufbewahrung von Unterlagen.

Auf Bundesebene kommt zusätzlich das Wohn- und Betreuungsvertragsgesetz zur Anwendung. Dieses regelt zivilrechtliche Fragen in Bezug auf Heim- und Pflegeverträge.

Eng mit dem Datenschutz verknüpft sind weitere rechtliche Aspekte. Dazu gehören unter anderem

- die ärztliche Schweigepflicht,

- die telefonische Auskunft,

- Regelungen zur Einsichtnahme von Pflegedokumentationen und

- das Telemediengesetz beim Betreiben einer Website.

Darüber hinaus haben Pflegebedürftige und Patienten das Recht auf informationelle Selbstbestimmung. Die Erhebung, Verarbeitung, Speicherung, Nutzung und Weitergabe von personenbezogenen Gesundheitsdaten dürfen ausschließlich dann erfolgen, wenn dies zum Zweck der Behandlung notwendig ist. Werden von Verantwortlichen einer Pflegeeinrichtung darüber hinaus Daten erhoben, muss der Pflegebedürftige explizit einwilligen.

DSGVO – Voraussetzungen zur Einwilligung

Damit Pflegeeinrichtungen personenbezogenen Daten nutzen dürfen, müssen Betroffene explizit ihre Einwilligung erklären. Die in der Pflegeeinrichtung Verantwortlichen haben diese Einwilligung auf Anfrage nachzuweisen.

Die Einwilligung sollte – aus Beweisgründen – schriftlich erfolgen. In der Praxis beinhaltet die Einwilligung in der Regel weitere pflegerelevante Aspekte. In diesem Fall muss die Einwilligung klar von anderen Sachverhalten unterscheidbar sein. Sie ist in einfacher Sprache zu verfassen. Teile der Einwilligung sind nicht verbindlich, wenn gegen diese Verordnung verstoßen wird. Rechtsgrundlage ist Art. 7 Abs. 1 und 2 DSGVO.

DSGVO – Voraussetzungen zum Widerspruch

Die Einwilligung kann von Betroffenen jederzeit widerrufen werden.

Der Widerspruch gilt ab dem Zeitpunkt, ab welchem die Einwilligung entzogen wird. Bis zum Widerspruch wird die Einwilligung zur Erhebung, Verarbeitung, Speicherung und Nutzung der Daten nicht tangiert. Von diesem Umstand ist der Betroffene, im Rahmen der Einwilligung, in Kenntnis zu setzen.

Der Widerspruch muss für Betroffene genauso simpel wie die Erteilung der Einwilligung erfolgen. Die Rechtsgrundlage zum Widerspruch ist in Art. 7 Abs. 3 DSGVO verankert.

Recht auf Löschung personenbezogener Daten – „Vergessenwerden“

Die EU-Datenschutzverordnung erweitert die Pflichten zur Löschung und Vernichtung von Daten und stärkt damit die Rechte von Betroffenen (§ 17 DSGVO). Sammeln Einrichtungen Daten, haben sie ebenso für die Löschung zu sorgen.

Nach Art. 17 Abs. 1 DSGVO wird eine Löschung u.a. gesetzlich notwendig, wenn:

- die Daten nicht mehr benötigt werden, also der Zweck der Datenverarbeitung nicht mehr vorhanden ist.

- der Betroffene seine Einwilligung zur Datenerhebung widerruft.

- der Betroffene Widerspruch gegen die Verarbeitung von Daten eingelegt hat.

- die Daten nicht rechtmäßig erhoben bzw. verarbeitet wurden.

- die Löschung nach geltendem EU-Recht oder einer nationalen Rechtsgrundlage erforderlich ist.

Wie das Löschen von Daten in der Praxis erfolgen soll, ist weder in der DSGVO noch im BDSG-neu konkret definiert. Aus technischer Sicht stehen hierfür unterschiedliche Maßnahmen zur Verfügung, zum Beispiel:

- die Verwendung von spezieller Software zum endgültigen Löschen von Daten auf Datenträgern oder

- das Löschen von Verknüpfungen und Kodierungen bei verwendeter Internet- und Programmsoftware.

DSGVO – Das Recht auf Auskunft

Nach Art. 15 DSGVO haben Betroffene das Recht von Verantwortlichen eine Auskunft darüber zu erhalten, ob Daten verarbeitet werden.

Ist das der Fall, besteht das Recht auf Auskunft im Hinblick auf folgende Aspekte:

- Den Zweck, welcher der Datenverarbeitung zu Grund liegt.

- Die Art (Kategorie) der verwendeten Daten (z. B. Gesundheitsdaten).

- Wer Empfänger der Daten ist und welche Daten konkret ausgehändigt wurden bzw. werden.

- Die Dauer der Speicherung der relevanten Daten sowie die Kriterien, welche die Dauer der Speicherung definieren.

- Das Recht auf Löschung bzw. auf die Einschränkung der Verarbeitung sowie Widerspruchsrecht gegen die Datenverarbeitung.

- Das Bestehen eines Beschwerderechts bei einer Aufsichtsbehörde.

- Die Herkunft der Daten, sofern sie nicht bei dem Betroffenen selbst erhoben wurden.

- Den Erhalt einer Kopie der verwendeten Daten.

Verschwiegenheitspflicht in Pflege und Medizin

Alle Personen, die im pflegerischen oder medizinischen Bereich mit den Daten von Bewohnern und Patienten umgehen, unterliegen der Verschwiegenheitspflicht.

Die Verschwiegenheitspflicht der Verantwortlichen gegenüber Bewohnern und Patienten ergibt sich aus

- den geltenden Datenschutzbestimmungen in Pflege und Medizin sowie

- aus dem besonderen Berufsgeheimnis auf Basis von § 203 Strafgesetzbuch (= ethische Grundregel der unbefugten Preisgabe).

Umsetzung des Datenschutzes: Tipps für Einrichtungsleitungen

Damit alle Mitarbeiter zum Thema „Datenschutz in der Pflege“ auf dem Laufenden sind, sollten Einrichtungsleitungen folgende Maßnahmen ergreifen:

- Der Umgang mit schützenswerten Daten wird arbeitsvertraglich geregelt.

- Es erfolgt die Ernennung eines internen oder externen Datenschutzbeauftragten.

- Alle Verantwortlichen erhalten vom Datenschutzbeauftragten regelmäßig Unterweisungen und Weiterbildungen zum Umgang mit sensiblen Daten von Bewohnern und Patienten.

- Mitarbeiter werden dazu angehalten, den Verdacht auf Verstöße umgehend zu melden.

- Es finden regelmäßig Besprechungen statt, in denen Herausforderungen bei der praktischen Handhabung des Datenschutzes zu thematisieren sind.

- Mitarbeiter klären die Bewohner bei Einzug in die Pflegeeinrichtung umgehend über das Thema Datenschutz auf.

Wer darf Datenschutzbeauftragter sein?

- Der Datenschutzbeauftragten kann intern benannt werden. In diesem Fall wird ein Mitarbeiter der Pflegeeinrichtung zum Datenschutzbeauftragten ausgebildet.

- Der Datenschutz wird extern vergeben.

- Die Kirche stellt einen Datenschutzbeauftragten.

Die geltenden Vorschriften zur Ernennung des Datenschutzbeauftragten richten sich nach dem Träger der Einrichtung.

Datenschutzbeauftragte in der Pflege – Privat-rechtliche Einrichtungen

Der Gesetzgeber macht klare Vorschriften, wann die Ernennung eines Datenschutzbeauftragten zwingend erforderlich ist:

- Betriebe mit mehr als 9 Beschäftigten, die personenbezogene Daten EDV-gestützt erheben, verarbeiten und nutzen, benötigen in jedem Fall einen Datenschutzbeauftragten.

- Es muss ein Beauftragter bestellt sein, wenn mehr als 30 Personen, auch ohne EDV-Unterstützung, mit personenbezogenen Daten umgehen.

- Da heutzutage viele Pflegeeinrichtungen mit einer EDV-gestützten Pflegedokumentation arbeiten, sind sie ohnehin verpflichtet, einen Datenschutzbeauftragten zu ernennen.

Datenschutzbeauftragte in der Pflege – Öffentlich-rechtliche Einrichtungen

Hat eine Pflegeeinrichtung einen öffentlich-rechtlichen Träger, besteht die Pflicht zur Nennung eines Datenschutzbeauftragten. Diese Rechtsgrundlage ist in Art. 37 Abs. 1 a der Datenschutz-Grundverordnung festgeschrieben. Öffentlich-rechtliche Einrichtungen bestimmen ihren Datenschutzbeauftragten selbst.

Datenschutz in der Pflege – Kirchlicher Einrichtungsträger

Ist der Träger der Einrichtung kirchlich, gilt seit dem 24. Mai 2018 das kirchliche Datenschutzgesetz. In diesem Fall ist ein kirchlicher Datenschutzbeauftragter zuständig.

Was sind die Aufgaben von Datenschutzbeauftragten?

Ein Datenschutzbeauftragter in der Einrichtung schärft das Bewusstsein der Mitarbeiter zum diskreten Umgang mit sensiblen personenbezogenen Daten.

Personen, die mit dem Datenschutz beauftragt werden, müssen

- persönlich zuverlässig,

- verschwiegen

- ehrlich und

- unabhängig sein sowie

- korrekt arbeiten.

Zusätzlich benötigen sie die erforderlichen Fachkenntnisse in Sachen Datenschutz, um ihre Aufgaben fachkompetent umzusetzen.

Die Aufgaben eines Datenschutzbeauftragten sind vielfältig. Zu den Aufgaben gehören unter anderem

- die Überprüfung des Umgangs mit schützenswerten Daten in der Einrichtung.

- die Erstellung und Umsetzung eines Datenschutzkonzepts.

- das Hinweisen auf Datenschutzverstöße.

- das Einleiten von Gegenmaßnahmen bei Datenschutzverstößen und die Überprüfung der Umsetzung.

- die kontinuierliche Information und Weiterbildung der Mitarbeiter rund um das Thema „Datenschutz in der Pflege“.

- die jährliche Erstellung eines Datenschutzberichts.

Umsetzung des Datenschutzes: Tipps für Mitarbeiter

Mitarbeiter der Pflege und Medizin müssen das Bewusstsein entwickeln, dass sie tagtäglich mit personenbezogenen Daten zu tun haben.

Das gilt unter anderem für

- in der Einrichtung geführte Gespräche zwischen Mitarbeitern,

- bei Gesprächen mit Angehörigen, Freunden und Bekannten des Pflegebedürftigen

- bei telefonischen Auskünften,

- beim Umgang mit Daten auf dem Computer,

- bei der Verwendung von Plantafeln, Flipcharts und Whiteboards,

- bei auf dem Schreibtisch / im Stationszimmer befindlichen Unterlagen und

- beim Transport von Daten und Akten.

Datenschutz bei Gesprächen zwischen Mitarbeitern

Mitarbeiter tauschen sich im Pflegealltag miteinander aus, um die ordnungsgemäße Pflege zu gewährleisten.

Ein Beispiel:

Frau Müller hat im Pflegeheim einen Termin mit der Pflegedienstleitung. Während sie wartet, betritt eine Pflegemitarbeiterin die Verwaltung. Sie erzählt einer anderen Pflegekraft dort lautstark, dass Bewohner Herr Mooser heute früh, aufgrund starken Durchfalls, ins Krankenhaus verlegt wurde. Seine Tochter, Frau Herz, die in der Nachbarschaft wohnt, wäre direkt mit dem Krankenwagen mitgefahren.

Frau Müller wurde somit unerlaubter Weise von dem Vorfall informiert. Sie hätte – aus Datenschutzgründen – nicht die Berechtigung gehabt, davon zu erfahren.

Wichtig ist, dass Gespräche, die nicht für fremde Ohren bestimmt sind, entsprechend diskret geführt werden.

Es dürfen sich keine Besucher oder fremde Personen im Zimmer oder in unmittelbarer Nähe aufhalten. Türen sind bei vertraulichen Gesprächen zu schließen.

Datenschutz bei (telefonischen) Gesprächen mit Angehörigen, Freunden und Bekannten

Die Schweigepflicht gilt uneingeschränkt gegenüber Angehörigen, Bekannten, Freunden und Besuchern der pflegebedürftigen Person. Dasselbe gilt für Mitarbeiter und allen anderen, die nicht unmittelbar mit der Pflege betraut sind.

Eine Ausnahme besteht, wenn der Pflegebedürftige schriftlich oder mündlich von ihrer Schweigepflicht gegenüber bestimmten Personen entbindet. Bei einer mündlichen Entbindung des Verantwortlichen sollte mind. ein Zeuge anwesend sein.

Datenschutz auf dem Computer

Der Computer stellt im Pflegealltag ein zentrales Arbeitsmittel dar. Um sensible Daten zu schützen bietet es sich an, folgende Maßnahmen zu ergreifen:

- Der Raum, in dem sich Computer befinden, muss abschließbar sein. Sobald der Raum nicht von einem berechtigten Nutzer besetzt ist, wird er verschlossen. Besucher und andere Unbefugte dürfen ihn nicht betreten.

- Computer müssen, je Nutzer, mit einem sicheren Passwort vor unbefugtem Zugriff geschützt sein. Das Passwort darf nicht auf einem Zettel oder ähnlichem notiert und aufbewahrt werden. Eine Weitergabe ist nicht erlaubt.

- Beendet ein Mitarbeiter die Arbeit am Computer, wird die Anwendung vom Nutzer geschlossen und der Zugriff auf den PC umgehend gesperrt.

- Werden externe Speichermedien, wie USB-Sticks, CDs oder Festplatten verwendet, sind diese vom Nutzer nach Gebrauch in einem abschließbaren Schrank zu lagern.

- Muss ein Computer repariert werden, sind von einem berechtigten Nutzer vorher alle Speichermedien zu entfernen und sicher vor Zugriffen zu lagern.

- Sind Daten via Internet an andere Dienstleister zu übertragen (Krankenkassen, Pflegekassen), hat der Transfer über eine verschlüsselte Leitung zu erfolgen.

- Das Betriebssystem der Computer wird, mit Hilfe von Updates, auf dem neuesten Stand gehalten. Bei unvorhergesehenen Ereignissen, zum Beispiel einem Virus oder einem entsprechenden Verdacht, wird umgehend ein Techniker bzw. der Datenschutzbeauftragte zu Rate gezogen.

Datenschutz auf Metaplanwänden, Whiteboards & Co.

Mitarbeiter in den Bereichen Pflege und Medizin nutzen im Alltag Whiteboards, Metaplanwände, Tafeln oder Pinnwände zum Zweck der gegenseitigen Information. Diese Medien dürfen nicht von außen, zum Beispiel durch Fenster oder Türen, von Besuchern und anderen Unbefugten einsehbar sein.

Hierzu bieten sich folgende Maßnahmen an. Nach Beendigung der Arbeit sind die Tafeln von den Nutzern zu säubern oder blickdicht abzudecken. Unbefugten ist der Zugriff auf diese Informationen nicht gestattet. Für Besucher darf dieser Raum nicht zugänglich sein.

Datenschutz beim Transport von Daten – Ambulanter Pflegedienst

Vor allem ambulante Pflegedienste führen diverse Unterlagen mit sensiblen Informationen von Pflegebedürftigen mit sich.

Folgende Maßnahmen sind im Hinblick auf den Datenschutz zu treffen:

| Die Unterlagen sind derart im Auto zu transportieren, dass sie nicht durch die Fenster einsehbar sind. Hierzu bietet sich zum Beispiel eine abschließbare Box an, die fest mit dem Auto verbunden ist. Sie erlaubt keinen Zugriff (ist abschließbar) und kann nicht geklaut werden. |

| Nimmt der Pflegedienst Akten mit in die Wohnung des Pflegebedürftigen, sind diese in Sichtweite zu führen. Beim Wechseln des Raumes werden die Dokumente, nicht einsehbar, mitgenommen. |

| Im Pflegealltag sind mehrere ambulante Pflegekräfte für einen Pflegebedürftigen zuständig. Beim Austausch der Informationen zwischen Mitarbeitern des Pflegedienstes sind ausschließlich solche Informationen weiterzugeben, die zum Zweck der Pflege und Betreuung essentiell sind. Andere Personen dürfen keinen Zugriff erhalten. |

Fazit

In Pflegeeinrichtungen wird im Alltag mit personenbezogenen Daten, vor allem Gesundheitsdaten, gearbeitet.

Mit dem Schutz sensibler Daten wird für die Einhaltung gesetzlicher Vorschriften gesorgt. Der Datenschutz ist eine wichtige Basis für die langfristige und vertrauensvolle Zusammenarbeit zwischen Pflegebedürftigen und Pflegepersonal sowie zwischen Arzt und Patient. Im Rahmen der Erhebung, Speicherung, Verarbeitung und Nutzung von Daten haben Betroffene Rechte, die zwingend zu beachten sind.

Wer gegen die Vorschriften von Datenschutz und der Verschwiegenheitspflicht verstößt, muss mit strafrechtlichen Konsequenzen in Form von Freiheitsstrafen und hohen Geldbußen rechnen. Allgemein gilt: Unwissenheit schützt nicht vor Strafe.

Der Datenschutz muss im Alltag von Pflegeeinrichtungen eine zentrale Stellung einnehmen. Die damit verbundenen Aufgaben lassen sich an einen kompetenten externen Dienstleister delegieren. Dieser trägt, mit dem Ergreifen verschiedener Maßnahmen, Sorge für den Datenschutz nach den entsprechenden gesetzlichen Richtlinien.